Muchas personas creen que cargar el celular al 100% es lo más eficiente y garantiza una mayor duración de la batería. Sin embargo, esto no siempre es cierto y puede ser perjudicial para el funcionamiento a largo plazo del dispositivo, entonces, ¿realmente es malo cargarlo completamente?

La respuesta es sí, aunque no tanto como suele pensarse. Las baterías de litio completan un ciclo cuando se cargan del 0 al 100%.

No es que la carga completa sea dañina en sí misma, sino que el desgaste físico de la batería aumenta cuanto más se recarga al máximo, debido a la acumulación de electrones durante el proceso, según explica la empresa Muvit.

Cómo cargar el celular correctamente

Para cuidar la batería de tu celular y alargar su vida útil, es importante seguir algunas recomendaciones básicas al momento de cargarlo. En primer lugar, evita que la carga llegue siempre al 100%.

Lo ideal es mantener el nivel de batería entre el 20% y el 80%. Las baterías de litio, presentes en la mayoría de los teléfonos modernos, sufren menos desgaste si no se cargan por completo ni se descargan hasta el mínimo.

Otro consejo es desconectar el cargador cuando el celular llegue al nivel recomendado, en lugar de dejarlo enchufado toda la noche. Aunque muchos dispositivos cuentan con sistemas que detienen la carga al llegar al 100%, la exposición prolongada al cargador puede generar calor y acelerar el desgaste.

Utiliza siempre cargadores y cables originales o certificados para tu modelo de celular. Los accesorios de baja calidad pueden provocar sobrecalentamientos o fallas eléctricas. Además, evita usar el teléfono mientras se está cargando, ya que esto puede elevar la temperatura y afectar la batería.

Por último, procura no exponer el celular a temperaturas extremas mientras se carga. El calor excesivo es uno de los principales enemigos de las baterías. Con estos simples hábitos, podrás optimizar el rendimiento y la vida útil de tu dispositivo.

Cómo cuidar la batería de un celular

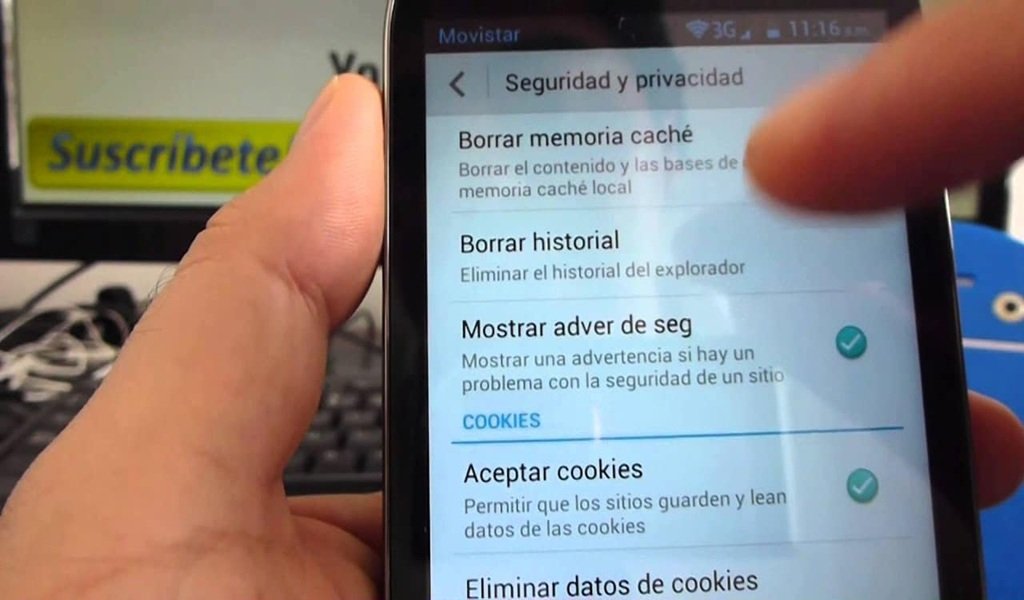

El cuidado de la batería de un celular va más allá de los hábitos de carga diaria. El software juega un papel clave: mantener el sistema operativo y las aplicaciones actualizadas ayuda a optimizar el consumo energético y evitar procesos innecesarios que agotan la batería.

Configurar opciones de ahorro de energía y ajustar el brillo de la pantalla también contribuye a un menor consumo. Además, cerrar aplicaciones que no se estén utilizando y desactivar funciones como el Bluetooth, el GPS o el Wi-Fi cuando no sean necesarias, ayuda a preservar la autonomía.

Supervisar el uso de aplicaciones que consumen mucha energía, como juegos o servicios de streaming, puede marcar la diferencia en la duración diaria. Revisar con regularidad el estado de la batería desde los ajustes del teléfono permite detectar a tiempo posibles desgastes o fallos.

Por qué la batería de un celular es tan delicada

La batería de un celular es especialmente delicada por la tecnología que utiliza y las exigencias del uso cotidiano. La mayoría de los teléfonos actuales emplean baterías de ion de litio, que ofrecen alta densidad de energía en un espacio reducido, pero son sensibles a factores como el calor, las descargas profundas y los ciclos de carga continuos.

Estas baterías funcionan mediante reacciones químicas internas que, con el tiempo y el uso, tienden a degradarse, reduciendo poco a poco su capacidad para almacenar energía.

Además, están diseñadas para soportar un número limitado de ciclos completos de carga y descarga antes de mostrar signos de desgaste. Factores externos, como temperaturas extremas o golpes, pueden dañar la estructura interna de la batería y provocar fallas o incluso riesgos de seguridad.

Por estas razones, es fundamental cuidar la batería y evitar condiciones que aceleren su deterioro, para asegurar un buen rendimiento y mayor vida útil del celular.